一旦有設備和網(wǎng)關的IP地址沖突,就會出現(xiàn)下列現(xiàn)象:

外網(wǎng)不穩(wěn)定、時斷時續(xù)

網(wǎng)關的界面打不開,或者有時候打不開

這個現(xiàn)象涉及的設備比較多,有可能是網(wǎng)關、交換機、網(wǎng)線等問題。本文中,我介紹一下如何判斷是由于IP地址沖突導致的。

一旦有設備和網(wǎng)關的IP地址沖突,就會出現(xiàn)下列現(xiàn)象:

外網(wǎng)不穩(wěn)定、時斷時續(xù)

網(wǎng)關的界面打不開,或者有時候打不開

這個現(xiàn)象涉及的設備比較多,有可能是網(wǎng)關、交換機、網(wǎng)線等問題。本文中,我介紹一下如何判斷是由于IP地址沖突導致的。

阿里云改版后,AccessKey的管理已經(jīng)移到賬號的“權(quán)限和安全”中,如下圖:

很多黑客攻擊、DDoS攻擊都來源于國外,所以對于大部分局域網(wǎng)來說,屏蔽國外IP就可以減少百分之九十的網(wǎng)絡安全風險。在本文中,我將介紹如何用WSG上網(wǎng)行為管理來屏蔽境外IP地址。

WSG上網(wǎng)行為管理設備恢復出廠設置有兩種方式:

通過Web界面進行重置

通過控制臺進行重置

用admin登錄Web管理界面后,可以在“系統(tǒng)-配置-導入導出”中選擇“恢復出廠設置”。如下圖:

“保留日志和統(tǒng)計數(shù)據(jù)”,這個選項只重置所有的配置,不刪除數(shù)據(jù)。

“清空所有數(shù)據(jù)”,這個選項既重置配置,又清空數(shù)據(jù)。

點擊“恢復出廠”,就會重置并且重啟設備。

通過路由器或者網(wǎng)關的“端口映射”功能,可以把內(nèi)網(wǎng)的網(wǎng)絡服務映射到外網(wǎng),供互聯(lián)網(wǎng)上的用戶使用。一些公司的ERP、CRM、OA系統(tǒng)都會采用這樣的方式,使代理商、出差員工可以進行網(wǎng)絡辦公。端口映射的配置如下圖:

端口映射需要滿足如下條件:

要有固定公網(wǎng)IP地址。如果沒有申請專線固定IP,運營商現(xiàn)在一般都直接分配內(nèi)網(wǎng)IP地址,從公網(wǎng)上是訪問不到的。

如果要映射到外網(wǎng)的80、443、8080等常見Web端口,需要到運營商備案。

一些企事業(yè)單位出于工作和安全的需要,希望可以允許局域網(wǎng)內(nèi)的電腦終端訪問互聯(lián)網(wǎng),但是不允許發(fā)送數(shù)據(jù)到外網(wǎng)。這個需求從理論上來說其實是矛盾的,以Web訪問為例,當我們?nèi)ピL問一個網(wǎng)頁的時候,用的是HTTP的GET指令,大概的格式是這樣的:

GET /path/to/resource HTTP/1.1

Host: www.example.com

User-Agent: MyCustomUserAgent/1.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Connection: keep-alive

瀏覽器告訴網(wǎng)站服務器這些信息:需要訪問的URL地址、域名、瀏覽器種類、壓縮類型、連接類型等。這個頭部的大小在RFC的定義中是2K字節(jié),這是明文的HTTP方式。如果是HTTPS方式,還需要證書交換,上傳的數(shù)據(jù)大約8K字節(jié)。換句話說,即使只是瀏覽網(wǎng)站,每一次訪問也需要8K的上傳數(shù)據(jù)。所以說,只允許訪問但是不允許任何外發(fā)數(shù)據(jù),這個需求是自相矛盾的,不能得到真正的實現(xiàn)。

雖然嚴格的完全只訪問不上傳是做不到的,但是我們可以通過限定上傳數(shù)據(jù)的大小來實現(xiàn)這個功能需求。如下圖:

為滿足網(wǎng)絡安全國產(chǎn)化要求,我們新推出了WSG-500G型號。WSG-500G采用國產(chǎn)CPU平臺硬件和自主研發(fā)的WFilter上網(wǎng)行為管理系統(tǒng),聚焦自主創(chuàng)新的網(wǎng)絡安全防護,提供多樣化的身份認證、專業(yè)的上網(wǎng)行為管控,全面管控網(wǎng)絡用戶身份安全、阻止終端違規(guī)接入和上網(wǎng)違規(guī)行為,使網(wǎng)絡更加規(guī)范和安全。下面是該型號的一些功能和性能介紹。

先看一下設備的前臉和后臉。

WSG云平臺可以集中管理多臺WSG設備,可以查看設備地址、系統(tǒng)版本、IP地址、告警信息,還可以遠程訪問管理界面并且同步配置。本文介紹了使用WSG云平臺的基本步驟。

首先要在WSG云平臺注冊新賬號并登錄。如下圖:

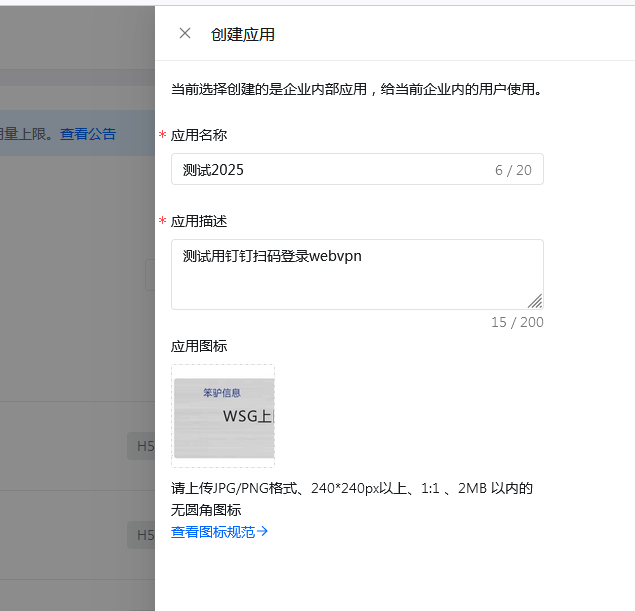

WSG上網(wǎng)行為管理的webvpn功能,可以支持釘釘掃碼登錄。要實現(xiàn)該功能,你需要有公網(wǎng)域名、固定公網(wǎng)IP地址。本文將介紹具體的配置步驟。配置主要分為兩個部分:釘釘應用開發(fā)平臺的配置、WSG上網(wǎng)行為管理的webvpn配置。

WSG上網(wǎng)行為管理網(wǎng)關是基于WFilter NGF的上網(wǎng)行為管理硬件網(wǎng)關,上網(wǎng)認證系統(tǒng)、入侵防御系統(tǒng)和防火墻。該設備性能強勁,功能豐富,有著很多特色功能,包括如下幾個方面:

多個千兆萬兆端口(不同型號有差異)

WAN/LAN可配置

采用x86架構(gòu)的高性能CPU,性能遠超路由器

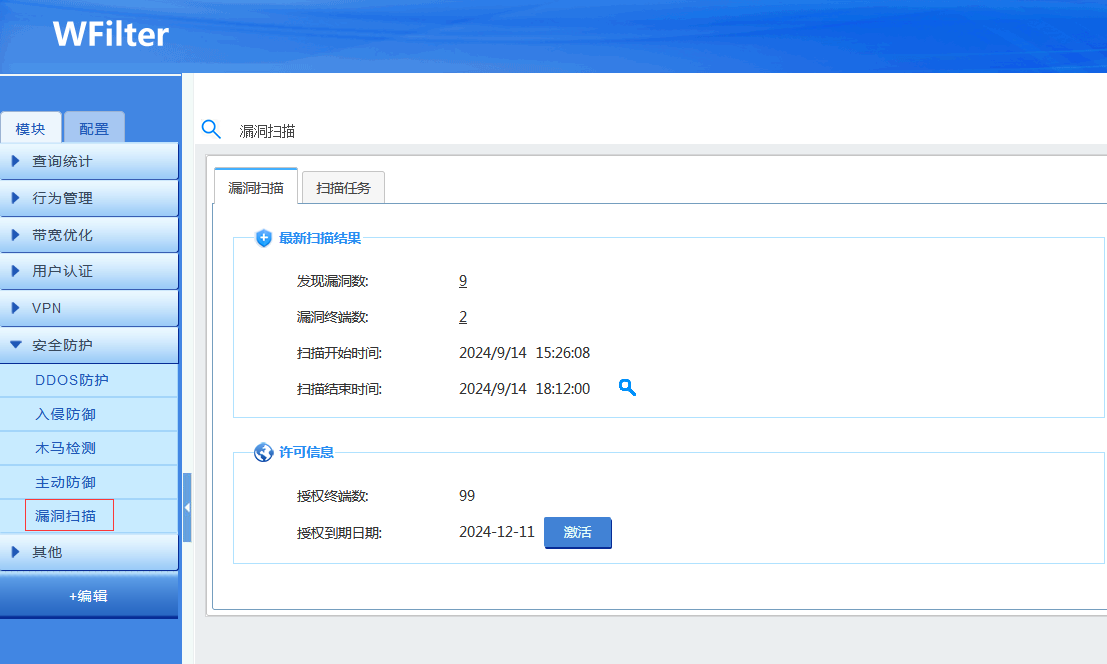

對局域網(wǎng)進行漏洞掃描,可以提前發(fā)現(xiàn)內(nèi)網(wǎng)的安全漏洞,比如弱密碼、系統(tǒng)漏洞、未授權(quán)訪問等問題;及時修復這些問題,可以有效地避免黑客攻擊等安全事件的發(fā)生,保護企業(yè)或組織的信息資產(chǎn)安全。在本例中,我將結(jié)合WSG上網(wǎng)行為管理的“漏洞掃描”功能,介紹如何對局域網(wǎng)電腦進行漏洞掃描,以及相應的整改操作。

在“漏洞掃描”模塊中新增掃描任務,輸入掃描的目標網(wǎng)段,指定任務運行的時間,保存配置。

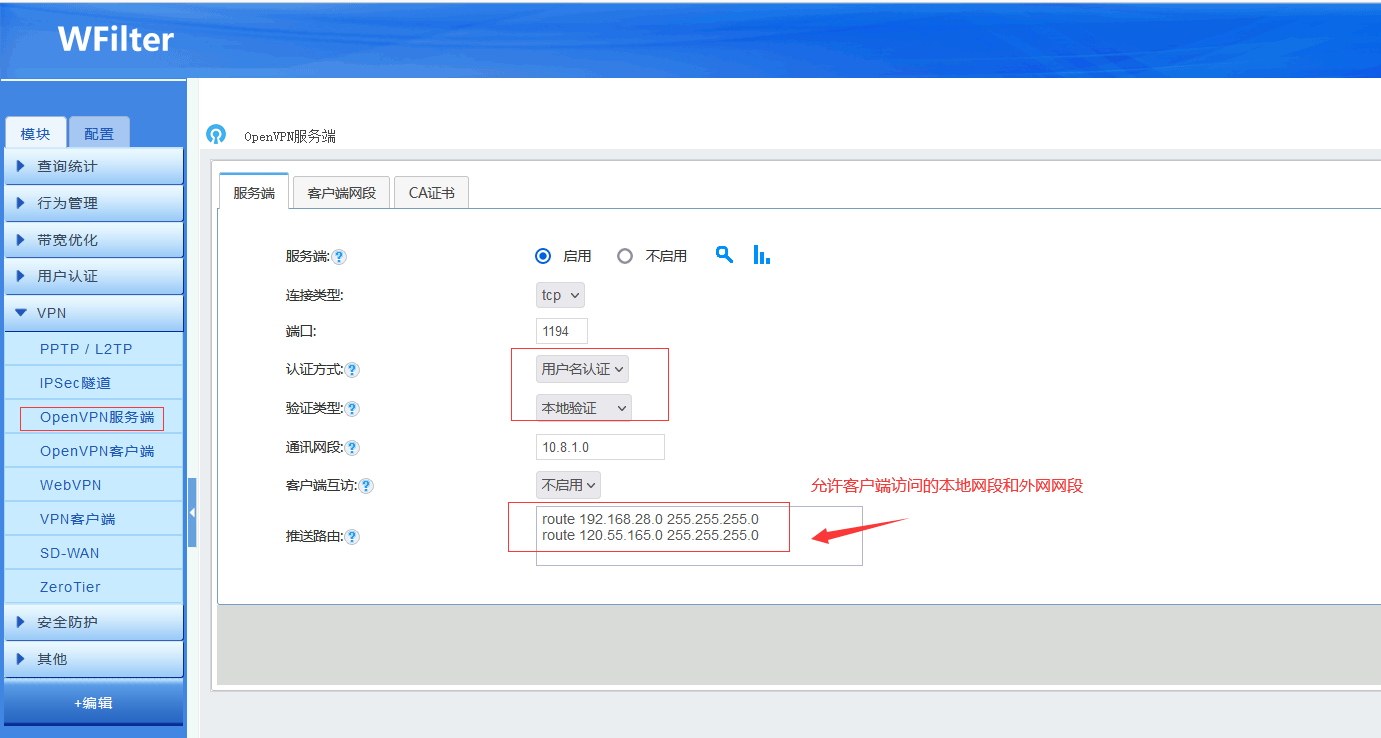

WSG自帶的openvpn服務端集成了openvpn服務,可以讓外網(wǎng)終端撥入到公司內(nèi)部局域網(wǎng)。WSG的openvpn服務端采用了ca證書和用戶名密碼認證雙重認證,安全性和穿透性都很高。下面是具體的步驟介紹:

在“VPN-openvpn服務端”中開啟openvpn服務,選擇用戶名認證。推送路由里面配置的是允許外網(wǎng)訪問的本地局域網(wǎng)網(wǎng)段,如果允許外網(wǎng)終端通過公司線路訪問外網(wǎng)也可以在這里配置允許訪問的外網(wǎng)網(wǎng)段。

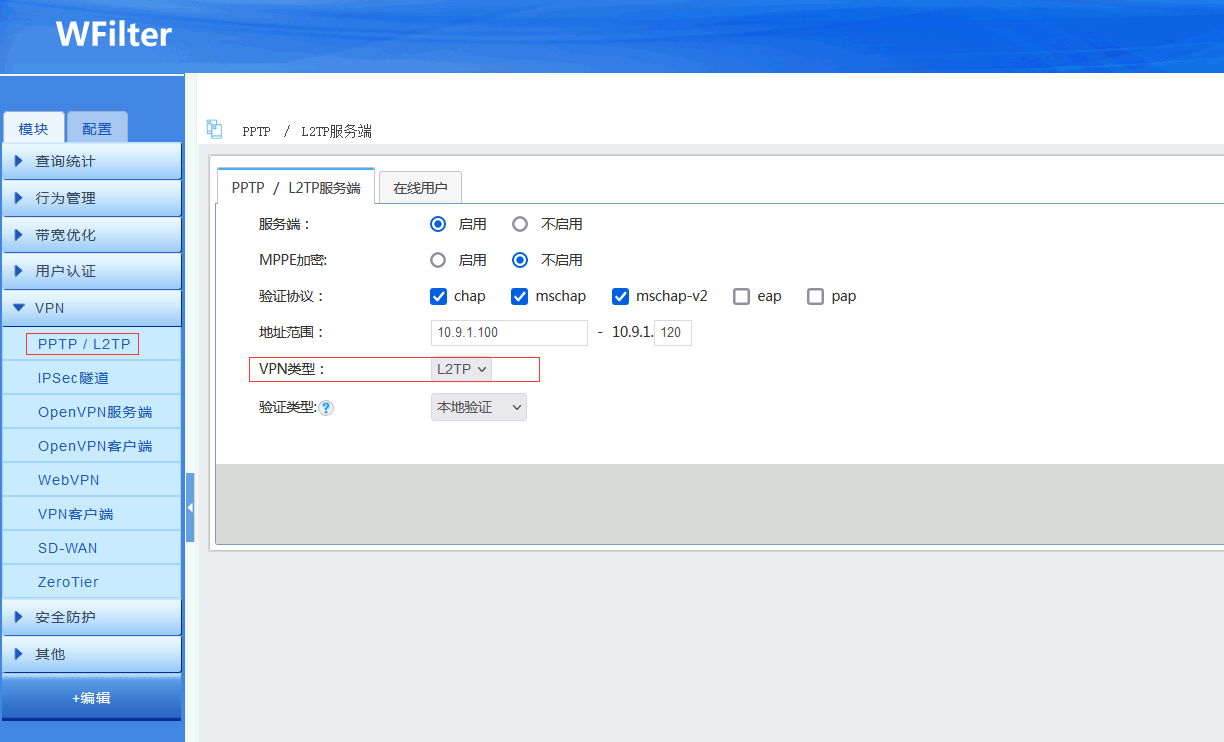

有時候不同運營商之間的GRE協(xié)議是不通的,會導致PPTP連接不上。而L2TP工作在UDP 1701端口,和PPTP相比穿透性更強,而PPTP需要開通TCP 1723和GRE協(xié)議才可以。

本例中,我將介紹WSG上網(wǎng)行為管理的L2TP的用法。如下圖:

VPN類型選擇L2TP

有些局域網(wǎng)出于安全需要,需要進行互聯(lián)網(wǎng)接入備案。互聯(lián)網(wǎng)接入備案,也就是網(wǎng)絡準入的。但是要滿足網(wǎng)監(jiān)部門的要求,還需要關注以下功能:

能否進行網(wǎng)絡準入認證?

能否記錄上網(wǎng)行為、上網(wǎng)行為審計?

能否提供網(wǎng)絡安全防護功能?

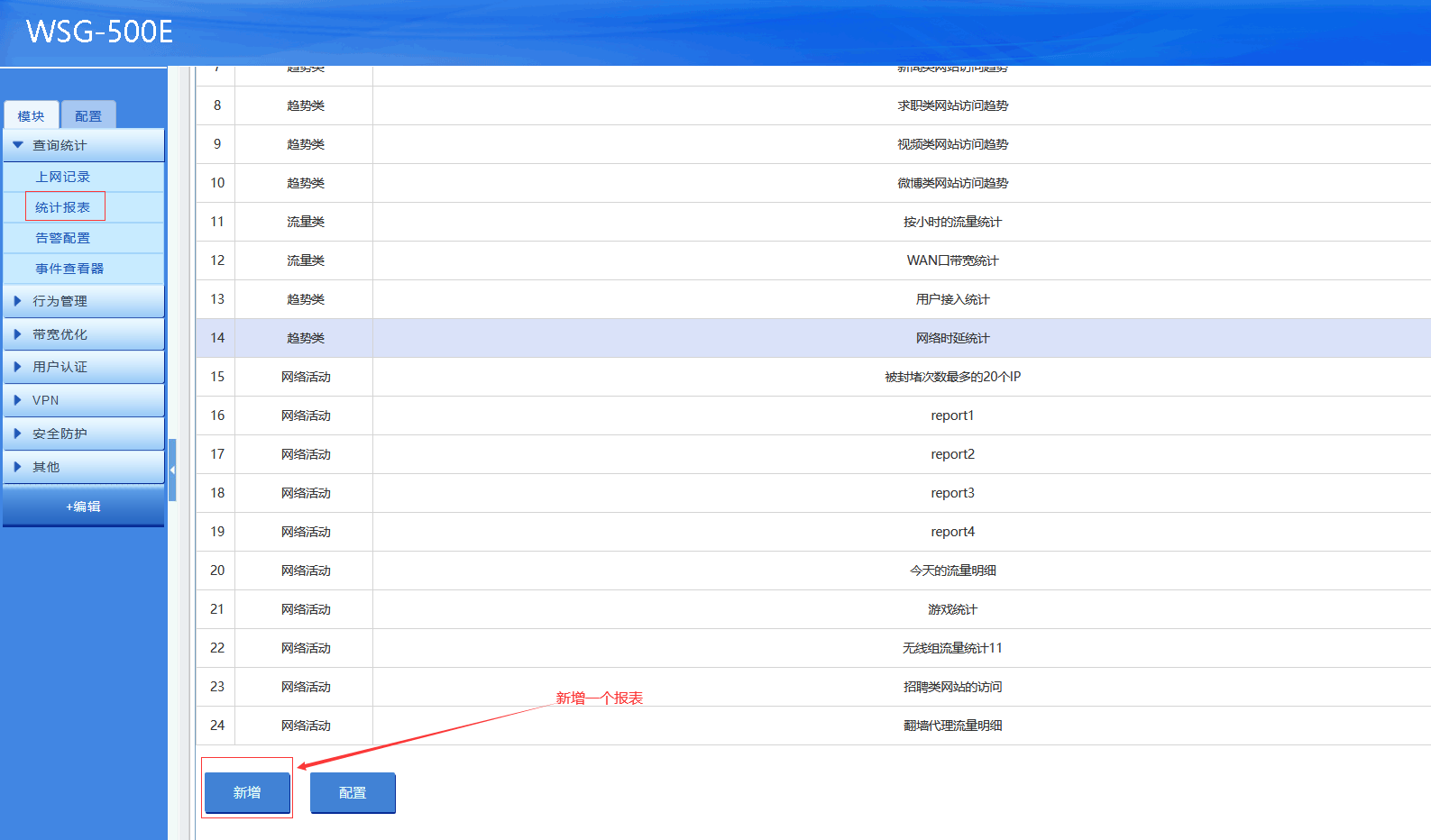

WSG上網(wǎng)行為管理有著強大的報表系統(tǒng),可以實現(xiàn)對于網(wǎng)站訪問、流量、工作效率、網(wǎng)絡訪問趨勢等一系列的統(tǒng)計功能。在本文中,我將以每日流量統(tǒng)計為例,配置一個自動發(fā)送的流量統(tǒng)計報表。

在“查詢統(tǒng)計”-“統(tǒng)計報表”的報表列表中,點擊“新增”。

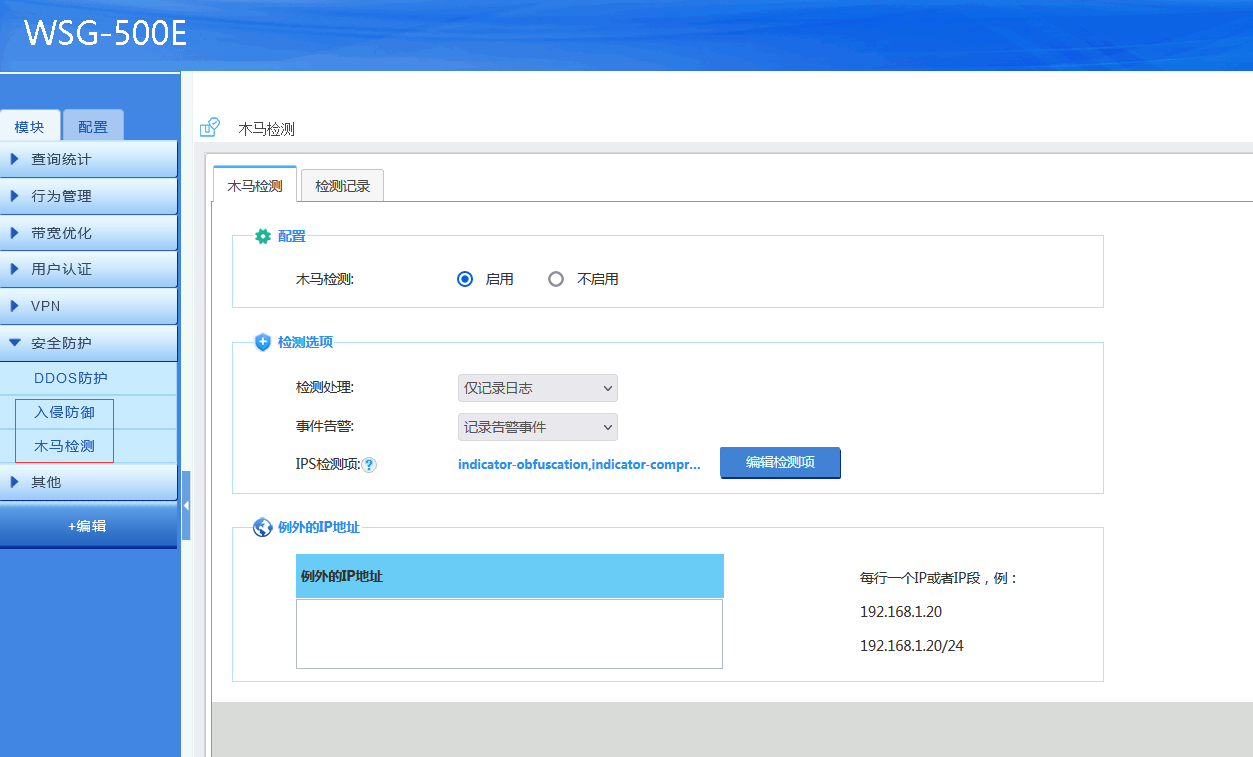

WSG的入侵防御和木馬檢測模塊基于snort特征庫,可以檢測和阻止各類網(wǎng)絡攻擊,這兩個模塊會對網(wǎng)絡中的數(shù)據(jù)通信進行檢測還原,匹配其中的木馬特征,一旦匹配到特征時就觸發(fā)告警和阻斷。

WSG上網(wǎng)行為管理通過安裝在網(wǎng)絡出口處,可以對局域網(wǎng)內(nèi)終端的上網(wǎng)行為進行審計記錄,從而保障企事業(yè)單位的信息安全,提供一年以上的上網(wǎng)審計記錄,使上網(wǎng)行為有據(jù)可查。那么,WSG上網(wǎng)行為管理可以審計哪些內(nèi)容呢?本文將為您作詳細介紹。

WSG上網(wǎng)行為審計系統(tǒng)一般部署在網(wǎng)絡出口處即可對全網(wǎng)進行審計記錄,既可作為網(wǎng)絡的主路由器,也可以做透明網(wǎng)橋串接在路由器和交換機之間。網(wǎng)絡拓撲圖如下:

一些企事業(yè)單位為了信息安全的目的,需要在允許終端訪問外網(wǎng)的同時屏蔽一切外發(fā)行為,即只能瀏覽和下載但是不允許外發(fā)和上傳。這個功能是比較專業(yè)的功能,需要專業(yè)的上網(wǎng)行為管理產(chǎn)品才可以實現(xiàn)。以WSG上網(wǎng)行為管理為例,WSG上網(wǎng)行為管理中有個“智能過濾”功能,該功能會檢測所有網(wǎng)絡連接并且進行統(tǒng)計,一旦發(fā)現(xiàn)上傳的數(shù)據(jù)量超過設置的閾值,就會禁止這個連接從而屏蔽上傳行為。如下圖所示:

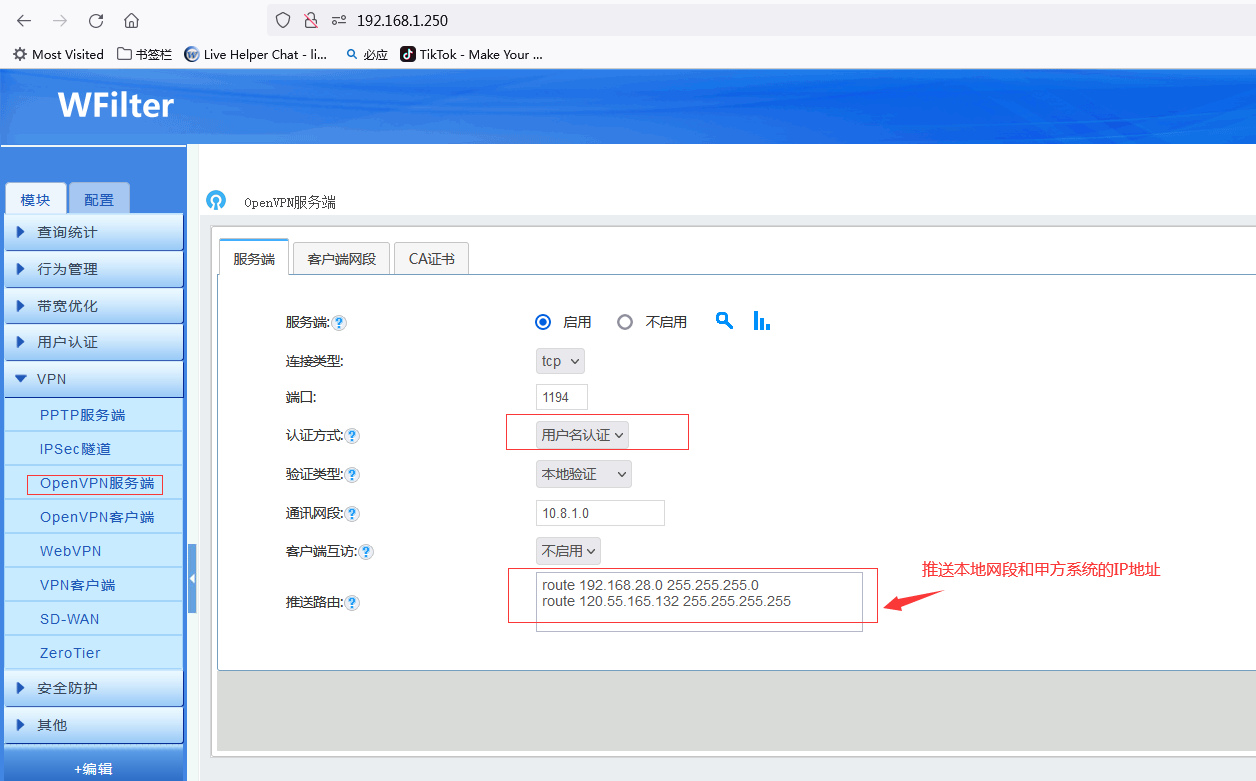

甲方有些業(yè)務系統(tǒng)出于安全需要,會綁定登錄的IP地址只允許總公司的IP訪問。這種情況下,分公司如果想要訪問該業(yè)務系統(tǒng),也必須走總公司的寬帶才可以。在如何實現(xiàn)分公司訪問指定地址的時候走總部流量一文中,我們介紹了通過PPTP來實現(xiàn)分公司走總公司線路的解決方案。本文中,我將介紹Openvpn的實現(xiàn)方案,openvpn不需要GRE協(xié)議,穿透性和安全性都比PPTP要強大。以下是具體的配置步驟:

在總部的WSG上面,需要開啟OpenVPN服務端,選擇用戶名認證,推送路由里面既要推送總部的內(nèi)網(wǎng)網(wǎng)段,也要推送甲方系統(tǒng)的IP地址。如下圖:

網(wǎng)絡滲透攻擊會嚴重威脅到企業(yè)的網(wǎng)絡安全和數(shù)據(jù)安全。攻擊者會有針對性地對某個目標網(wǎng)絡進行攻擊,以獲取其內(nèi)部的商業(yè)資料,進行網(wǎng)絡破壞等。一旦其獲取了目標網(wǎng)絡中網(wǎng)站服務器的權(quán)限,還會利用此臺服務器,繼續(xù)入侵目標網(wǎng)絡,獲取整個網(wǎng)絡中所有主機的權(quán)限。為了實現(xiàn)滲透攻擊,攻擊者采用的攻擊方式絕不僅此于一種簡單的Web腳本漏洞攻擊。攻擊者會綜合運用遠程溢出、木馬攻擊、密碼破解、嗅探、ARP欺騙等多種攻擊方式,逐步控制網(wǎng)絡。

防御網(wǎng)絡滲透攻擊,主要從如下方面入手:

采用安全的網(wǎng)絡架構(gòu),杜絕未知接入。

部署網(wǎng)絡安全設備,精確識別和抵御攻擊行為。

配置策略阻止未知來源的網(wǎng)絡連接。

為了網(wǎng)絡安全的需要,很多企事業(yè)單位都在局域網(wǎng)內(nèi)部署了上網(wǎng)認證系統(tǒng)。但是怎樣來選擇一套適合自己的上網(wǎng)認證系統(tǒng)呢?我建議從以下方面來考慮:

可選擇的多種認證手段。需要和對內(nèi)部員工、來訪人員提供不同的認證手段。

認證方式的選擇。如果是企業(yè)內(nèi)部員工認證,建議用戶名密碼認證。如果是流動人員或者訪客,建議使用短信認證(記錄手機號)

可以和認證集成的上網(wǎng)審計系統(tǒng)。做了認證但是不記錄上網(wǎng)日志是沒有意義的。必須要部署和認證系統(tǒng)集成的上網(wǎng)審計系統(tǒng),能把上網(wǎng)記錄和認證的用戶名關聯(lián)到一起,做到有據(jù)可查。這才是認證的意義所在。

上網(wǎng)認證是網(wǎng)絡安全的基礎,只有認證后的終端才允許接入。對于企事業(yè)的局域網(wǎng)來說,比較常見的網(wǎng)絡認證方案包括802.1X、Web Portal認證,還有基于企業(yè)微信、釘釘?shù)鹊谌降腶pp認證。由于802.1X的認證方式需要支持802.1X的交換機設備,且配置比較復雜,對于大部分用戶來說并不適用。本文中,我將介紹利用WSG上網(wǎng)行為管理網(wǎng)關的Web Portal認證、第三方認證、訪客認證等功能。

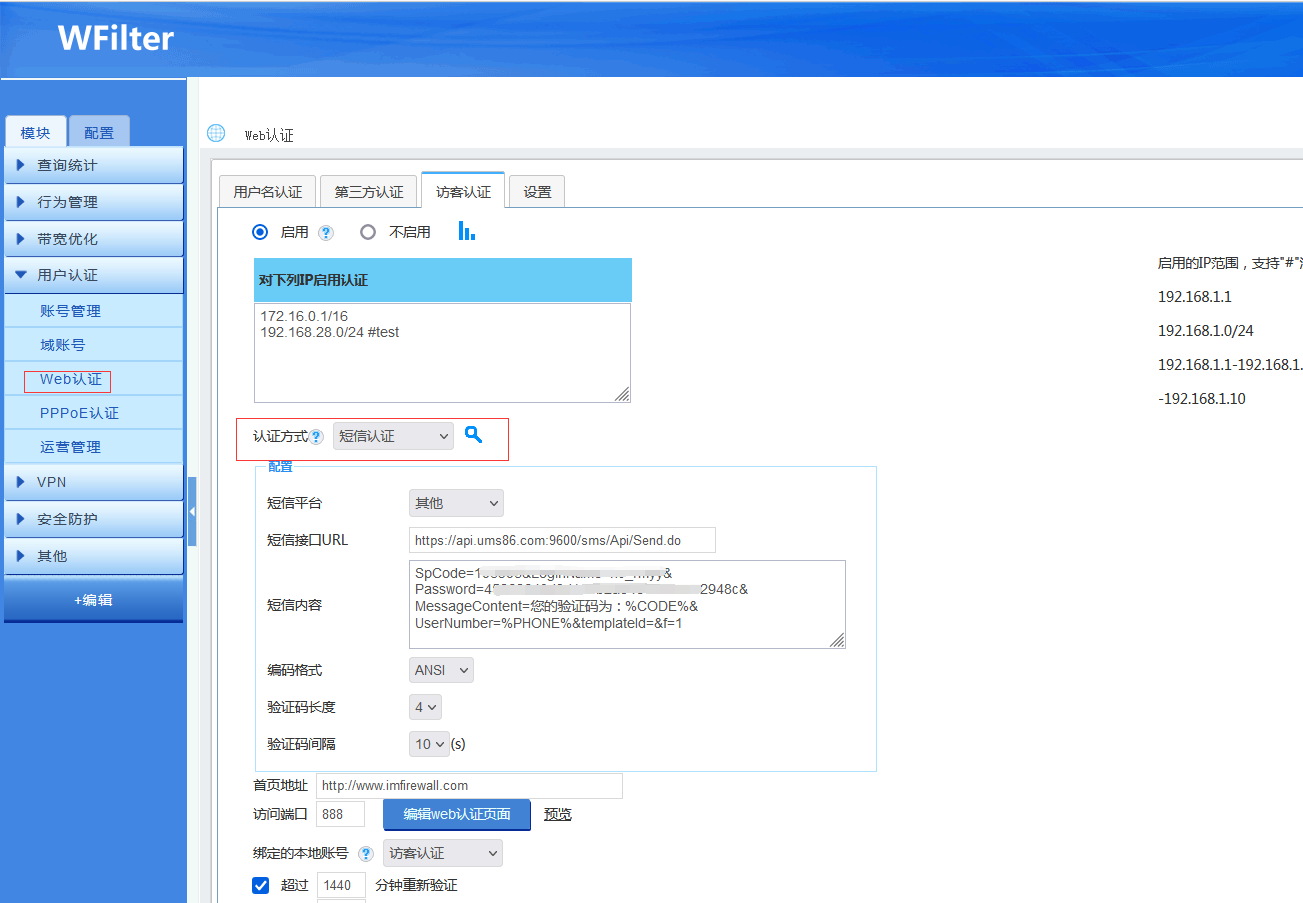

WSG的訪客認證主要包括三種認證方式:

短信認證;通過短信平臺發(fā)送短信來驗證用戶手機號,從而實現(xiàn)實名認證的需要。

微信小程序認證;終端需要在微信小程序中授權(quán)獲取手機號,從而記錄手機號實名上網(wǎng)。

二維碼認證;終端需要把二維碼提供給審核人員,審核人員人工審核后上網(wǎng)。

WSG的短信認證可以對網(wǎng)絡內(nèi)部終端進行實名上網(wǎng)認證,短信認證的配置截圖如下:

企業(yè)在規(guī)劃網(wǎng)絡架構(gòu)時,一般都會區(qū)分員工網(wǎng)絡和訪客網(wǎng)絡,并且實現(xiàn)不同的上網(wǎng)認證方式,比如員工采用用戶名密碼認證,訪客采用短信實名認證。但是有些網(wǎng)絡由于設計缺陷,不區(qū)分內(nèi)部員工和訪客,為了實現(xiàn)上網(wǎng)認證,需要對同一個網(wǎng)段同時啟用短信認證和用戶名認證。本文中,我將介紹如何同時啟用短信認證和用戶名認證。